Новогодние подарки не всегда бывают приятными. Иногда они открывают нам глаза на иллюзорность того, что долгое время считалось незыблемым. В этом году в роли злого Деда Мороза выступили специалисты Google, явив миру 2 давно существовавших, но до сих пор неизвестных «киндер-сюрприза» по имени Meltdown и Spectre. «Сладкая парочка» представляет собой глобальные уязвимости, которым подвержено подавляющее большинство современных процессоров. Да, тех самых, что стоят в вашем компьютере и мобильном гаджете.

Уязвимости Meltdown и Spectre позволяют вредоносной программе, даже не наделенной повышенными привилегиями, получить доступ ко всей памяти устройства (Meltdown) или только приложений (Spectre) и выкрасть данные, которые в нее загружены. А именно: пароли, криптографические ключи, содержимое личной переписки, документы, фотографии… Чем это грозит, думаю, понятно, а существуют ли сегодня способы защиты от этих угроз?

Уязвимости находят каждый день. Что особенного в этих двух?

Бреши в безопасности операционных систем и других программных продуктов действительно обнаруживают постоянно. И мы, пользователи, за редким исключением не отслеживаем эти события, просто устанавливаем апдейты, которые присылают разработчики, и полагаем, что находимся «в домике».

Выявление уязвимостей в архитектуре таких, казалось бы, защищенных устройств, как процессоры – явление экстраординарное. Как выяснилось, никто в мире, включая крупнейшие корпорации производителей ПО и оборудования, оказался к нему не готов. Поэтому даже спустя недели после того как мир узнал о Meltdown и Spectre, 75% компьютеров всё еще подвержены потенциальной угрозе. То есть они не смогут полноценно противостоять атакам в случае начала эксплуатации этих уязвимостей.

Устройства на каких процессорах потенциально подвержены атакам?

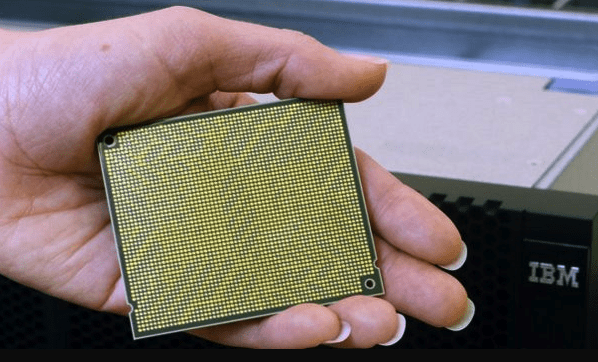

Скомпрометированными оказались следующие CPU и SoC:

- Intel: угрозам через Spectre подвержены все модели процессоров, выпущенные после 1995 года, начиная с Pentium Pro. Исключения – Itanium и Atom до 2013 года выпуска. Из-за Meltdown, вероятно, могут пострадать все системы на базе ЦП Core Duo (2006 год выпуска) и новее.

- AMD: процессорам этой марки угрожают лишь атаки через Spectre, но не Meltdown. О каких сериях ЦП идет речь, производитель не сообщил, но новейшие Ryzen и EPYC точно находятся под угрозой.

- ARM64: уязвимости подвержены устройства на базе Cortex-A8, A9, A15, A17, A57, A72, A73, A75, R7, R8, лицензиаты Apple A, NVIDIA Tegra и другие. Более подробные сведения приведены на официальном сайте ARM.

- IBM Power 8 и 9.

Существуют ли вирусы, которые эксплуатируют Meltdown и Spectre, и защитит ли от них антивирус?

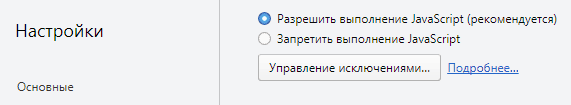

Эпидемий вредоносного ПО, эксплуатирующего уязвимости Meltdown и Spectre, пока не зафиксировано, но гарантий, что они не возникнут в ближайшее время, всё еще нет. Один из векторов атаки, наиболее вероятный в текущих условиях – код JavaScript на Интернет-ресурсах.

Пока в систему не установлен патч, закрывающий бреши полностью, остается надеяться только на собственную осторожность и меры по снижению вероятности атаки, предложенные разработчиками отдельных программных продуктов.

Какая защита от Meltdown и Spectre доступна сегодня?

Обновления операционных систем

В худшем на сегодняшний день положении оказались пользователи Windows-систем на базе ЦП от Intel. Ранее выпущенные апдейты для закрытия уязвимостей принесли им массу проблем, самой безобидной из которых оказалось снижение производительности компьютеров. У менее удачливых виндоюзеров возникли и более серьезные сбои – постоянные перезагрузки, синие экраны смерти и даже полная невозможность загрузить операционную систему. Из-за массовых жалоб Microsoft отозвала исправления, но взамен пока ничего не предложила.

Больше повезло владельцам процессоров AMD. Первая партия патчей от Microsoft тоже была проблемной, но сейчас ситуация исправлена, решение найдено и протестировано, неполадок пока не наблюдается. Но перед установкой исправлений Microsoft рекомендует убедиться в его совместимости с работающей на машине антивирусной программой.

Владельцы девайсов Apple на базе Mac OS 10.13.2, TV OS 11.2 и iOS 11.2 тоже могут обновить свои системы и жить спокойно.

О пользователях Linux помимо поставщиков дистрибутивов позаботились и сами производители процессоров. Доступные решения для платформ на базе Intel собраны здесь. Информация о защите систем на AMD – здесь.

Обновления браузеров

Решения, предлагаемые разработчиками веб-браузеров, способны снизить вероятность атаки через зараженные сайты в Интернете, но полной защиты не гарантируют, так как вредоносное ПО может попасть на устройство другими путями.

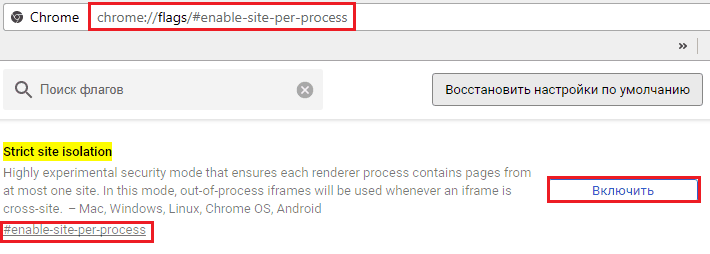

- Google Chrome и Opera. Апдейты программ с защитой от заражения через Meltdown и Spectre в настоящее время находятся в разработке и будут доступны в конце января. Наряду с их установкой Google советует всем пользователям браузеров на основе Chromium включить функцию изоляции сайтов, чтобы каждый веб-ресурс открывался в отдельном процессе.

- Актуальная версия Mozilla FireFox с защитой от эксплуатации уязвимостей уже выпущена. Скачать ее можно здесь.

- Защищенный браузер Safari доступен для загрузки с той же страницы, где находятся системные обновления для устройств Apple.

- Юзерам Windows 7, 8.1 и 10 настоятельно рекомендуется установить исправленные версии Internet Explorer 11 и EDGE. Даже тем, кто не пользуется этими браузерами.

***

Сейчас ситуация складывается так, что ни поставщики оборудования, ни разработчики операционных систем не могут дать нам 100% гарантии защиты от атак через Meltdown и Spectre. Одна из причин – проблемы совместимости патчей со многим программными продуктами, которые вскрылись в процессе изучения уязвимостей и попытке создания исправлений. Ясно одно: универсального лекарства для всех в ближайшей перспективе не появится, а радикально решить проблему можно лишь заменой скомпрометированных процессоров новыми, еще не созданными, которые не будут иметь в своей архитектуре подобных «червоточин».